安全测试 : 奇安信(qianxin.com)网站短信接口安全测试,这个隐患要十分注意,不然可能瞬间损失数万!

安全问题不容忽视,不要亡羊补牢!

前言

本文详细介绍了针对发送短信验证码接口的安全性测试过程,包含思路、部分测试代码以及测试结果。

本次测试网站 —奇安信(qianxin.com)

奇安信是一家提供安全服务的网站平台。

一丶找到对外短信接口

从该网站注册入口可以发现,也是通过发送手机短信验证码来完成注册。

二丶分析外部防御措施

- 输入手机号发送验证码

外部防御措施:无

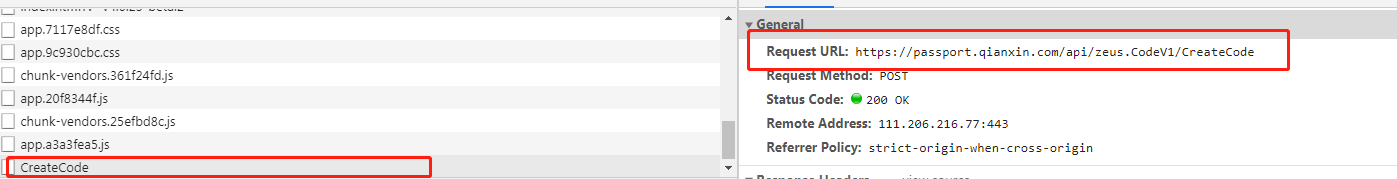

三丶查看请求报文

1. 找到发送短信的请求

按下F12打开浏览器控制台,再次点击发送验证码按钮通过控制台找出发送短信的请求。

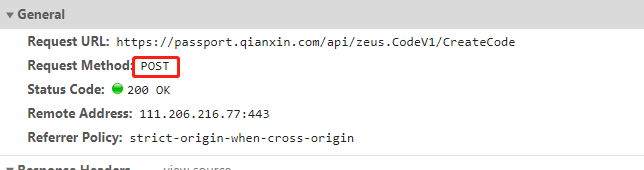

2. 查看请求方式

3. 查看请求报文头

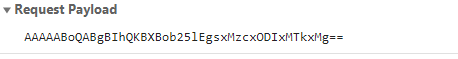

4. 查看请求参数

据观察请求参数使用了base64加密

使用在线解码工具可以看到加密参数中除了参数名

使用在线解码工具可以看到加密参数中除了参数名phone和手机号码外还有些特殊字符 由于前面的特殊字符和参数名都为固定值,所以我们只需要将手机号码加密替换掉原参数的手机号码加密串即可。

由于前面的特殊字符和参数名都为固定值,所以我们只需要将手机号码加密替换掉原参数的手机号码加密串即可。

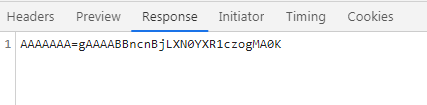

5. 查看返回值

四丶分析测试

1. 分析测试要点

- 参数使用

base64加密

2. 编写代码模拟请求进行测试

接着利用Java模拟报文请求 ,进行测试。部分代码如下:

//配置请求头

inheads.put("Content-Type", "application/grpc-web-text");

inheads.put("Host", "passport.qianxin.com");

inheads.put("Origin", "https://passport.qianxin.com");

inheads.put("Accept", "application/grpc-web-text");

inheads.put("User-Agent", "Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.120 Safari/537.36");

inheads.put("Referer", "https://passport.qianxin.com/reg/register");

//配置请求参数

String str = "AAAAABoQABgBIhQKBXBob25lEgsx"+Base64.encode(phone.substring(1, phone.length()));

//配置请求

retEntity = this.userClick(httpclient, cookieStore, "post", "https://passport.qianxin.com/api/zeus.CodeV1/CreateCode", inheads, outheads, input, phone);

启动测试:

1次:

手机号码唯一,IP唯一:

10次 --间隔时间1秒:

手机号码不唯一,IP唯一:

10次 --间隔时间1秒:

五丶结果分析

测试目标:

针对发送短信验证码接口进行安全性测试。

测试思路:

1.找到请求接口

2.分析请求报文

3.模拟请求测试

测试结果:

请求参数加密

但手机号码频率限制

测试结论:

当遇到更换手机号以及IP的攻击时,该网站的所有防御措施均无效。

风险等级: 极高

六丶结语

很多人在短信服务刚开始建设的阶段,可能不会在安全方面考虑太多,理由有很多。

比如:“ 需求这么赶,当然是先实现功能啊 ”,“ 业务量很小啦,系统就这么点人用,不怕的 ” , “ 我们怎么会被盯上呢,不可能的 ”等等。有一些理由虽然有道理,但是该来的总是会来的。前期欠下来的债,总是要还的。越早还,问题就越小,损失就越低。

所以大家在安全方面还是要重视。(血淋淋的栗子!)#安全短信#

谷歌图形验证码在AI 面前已经形同虚设,所以谷歌宣布退出验证码服务, 那么当所有的图形验证码都被破解时,大家又该如何做好防御呢?