Python爬虫进阶之APP逆向

发布时间:2023-09-06 点击数:2794

今天分享另一个app逆向的实战 如果觉得对你有用,还请关注下公众号,后续会有更多的app逆向实战篇,以免错过! 话不多说,进入正题,开搞

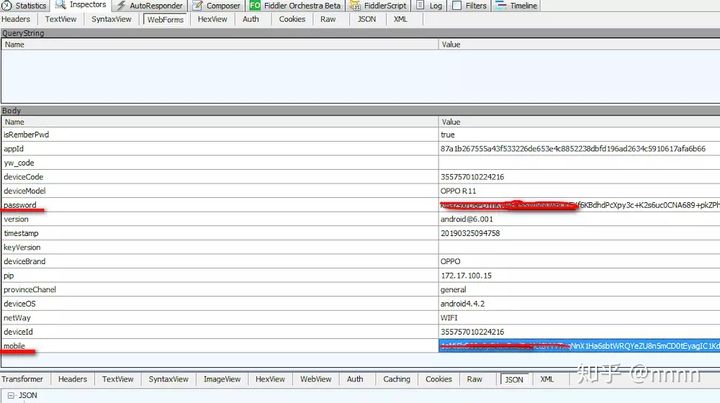

抓包

国际惯例,先抓包 分析请求参数,可以看到,手机号码以及密码都是加密的

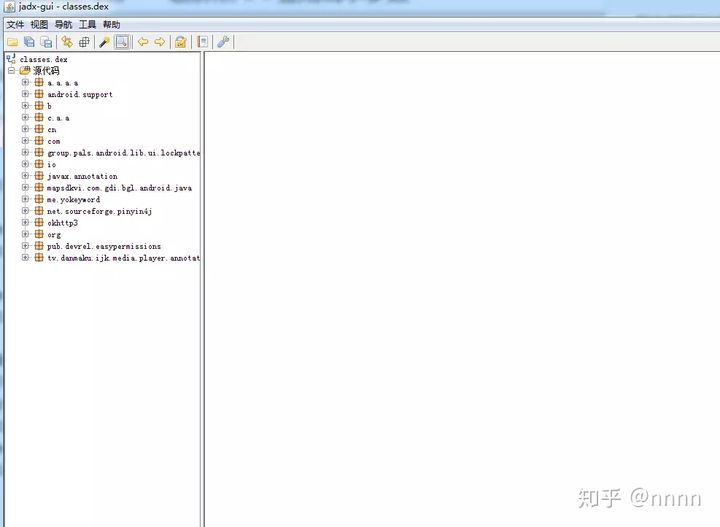

app反编译

使用 jadx 直接打开 apk 文件

或者用 AndroidKiller 也可以,最近在研究 app逆向,这个工具用的比较多。 其实结果都是一样的,看个人习惯用哪一种工具。

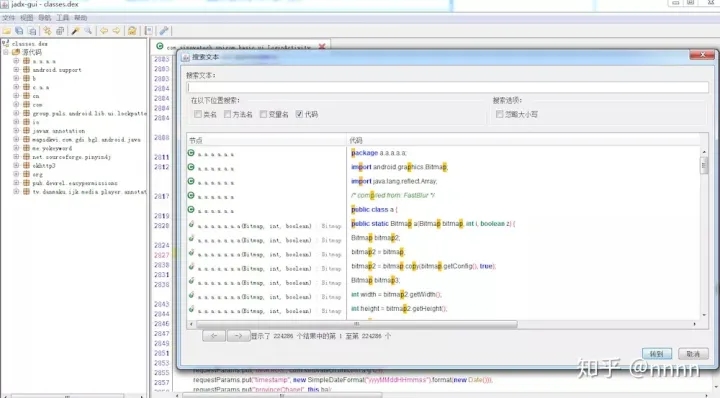

参数搜索

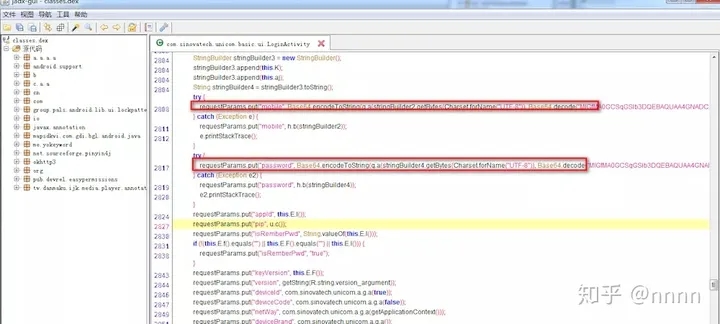

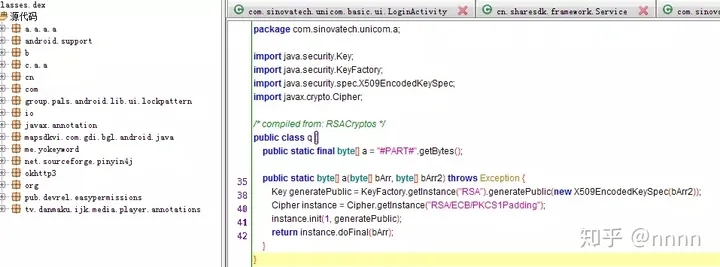

破解

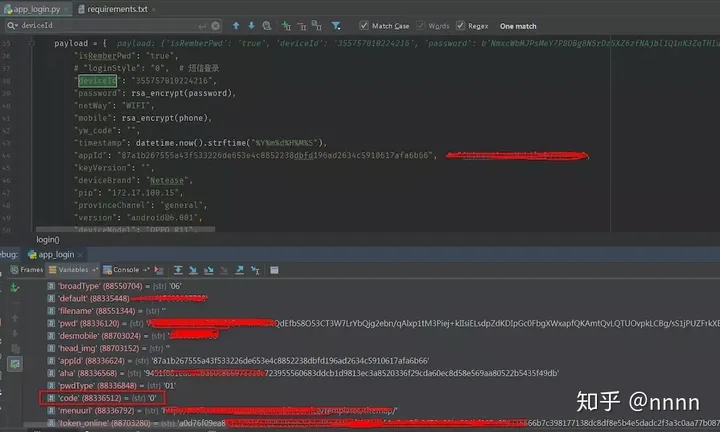

根据源码中参数的加密方式,使用 python 代码来生成。

可以看到是 RSA/ECB/PKCS1Padding 加密,密匙使用了base64加密

然后再将 RSA 加密的结果再进行base64加密

在python中可以使用 pycryptodome 模块来实现 AES加密

有些源码看不懂没关系,多尝试,多查下 java 的用法,还有就是多问!

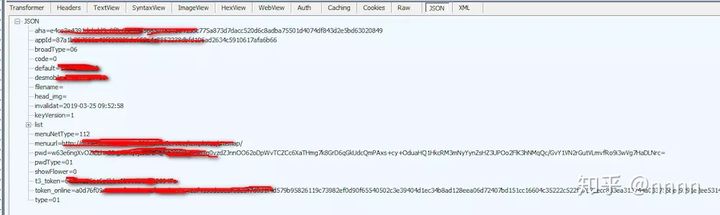

验证

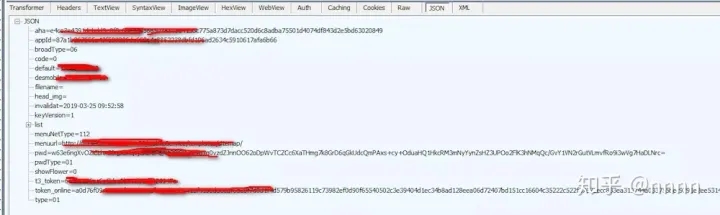

上面是使用 Python 代码模拟登录结果和 fiddler 抓包的响应结果

从两者的结果比较中我们可以看到:

code 都是为 0,登录后的 token_onlie 的结果是一致

说明登录成功了,加密参数也破解了!